Delle gravi vulnerabilità Spectre e Meltdown nei processori Intel e Amd abbiamo già parlato in un post precedente.

Delle gravi vulnerabilità Spectre e Meltdown nei processori Intel e Amd abbiamo già parlato in un post precedente.

La situazione patch software e hardware (microcode dei processori) è ancora in divenire in quanto al momento Microsoft ha interrotto la distribuzione della patch per Windows per problemi di compatibilità con alcuni processori Amd e non tutti i produttori hanno ancora rilasciato dei bios aggiornati per le proprie macchine; come capire quindi se siamo protetti o no ?

La domanda non è di semplice soluzione perchè la situazione delle patch non è ancora stabile, per capire come siamo messi però per fortuna il sito di Gibson Research ha messo a punto un programmino scritto in assembler (quindi velocissimo e compatto) che una volta eseguito ci permette identificare al volo se la nostra macchina Windows è protetta o meno contro queste due gravi vulnerabilità appena scoperte.

Il programma in questione si chiama inspectre.exe ed è scaricabile da questo sito :

https://www.grc.com/files/InSpectre.exe

https://www.grc.com/inspectre.htm

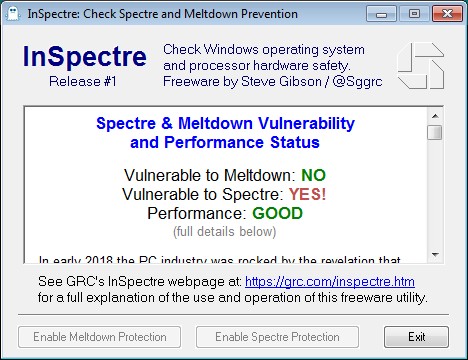

Una volta scaricato ed eseguito ci troveremo di fronte ad una videata simile a questa :

Come vedete il report riporta due voci che dicono se la macchina su cui sta girando è ancora afflitta dalla vulnerabilità a Meltdown o a Spectre e se l’applicazione delle patch compoterà o meno dei rallentamenti nel sistema operativo, infatti le patch di Microsoft per Windows, soprattutto per le versioni 7 e 8.x potrebbero comportare dei rallentamenti a seconda del processore che avete installato.

Nell’esempio vediamo che la macchina (che monta un processore Amd) risulta non vulnerabile a Meltdown ma non ha ancora ricevuto la patch di Microsoft per Spectre (speriamo che Microsoft sistemi e rilasci quanto prima la patch definitiva !), nonostante il discorso patch la macchina risulterebbe comunque ancora vulnerabile a Spectre in quanto non è ancora stato installato nessuna aggiornamento del bios.

NOTA : vi ricordo che per risolvere in maniera definitiva Spectre infatti è necessario sia agire a livello software che a livello di microcode del processore (che normalmente avviene con un aggiornamento del bios rilasciato dal produttore della macchina).

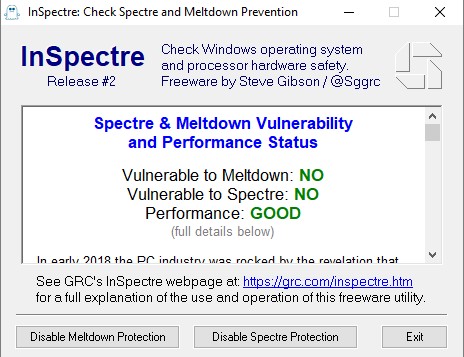

Un altro esempio di risultato di inspectre su una macchina con processore Intel su cui sono state installate tutte le patch (anche quella di Microsoft prima che fosse sospesa) e su cui è già stato applicato il nuovo bios rilasciato dal produttore, come potete notare la macchina è completamente protetta da questo tipo di attacchi :

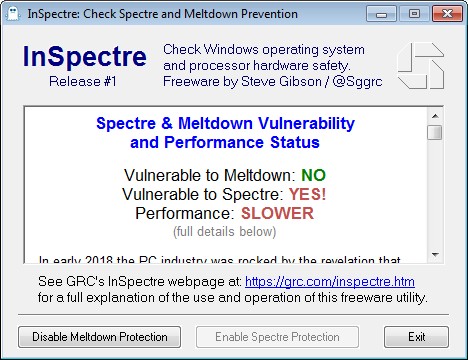

Mentre questa videata sempre riferita ad una macchina con processore Intel riporta la protezione per Meltdown ma segnala ancora la vulnerabilità per Spectre in quanto non è ancora stato aggiornato il Bios, inoltre segnala un possibile rallentamento della macchina dovuta alle patch applicate e al processore che monta :

Come potete vedere il programma dispone sul fondo anche di due bottoni DISABLE MELTDOWN PROTECTION e DISABLE SPECTRE PROTECTION che vi permettono di disablitare / abilitare le patch software rilasciate da Microsoft, questi bottoni sono stati inseriti dalla Gibson Research nel caso voleste disabilitare temporaneamente la protezione per velocizzare la vostra macchina (nei casi in cui viene segnalato un possibile rallentamento); personalmente vi sconsiglio di usarli e direi di lasciare sempre attive le patch di sicurezza ! Se la vostra macchina Windows diventasse veramente molto lenta dopo queste correzioni forse la cosa migliore sarebbe velocizzarla con altri interventi come per esempio il cambio del disco di sistema da hard disk magnetico tradizionale a ssd.

Quindi riassumendo : mentre Meltdown si corregge via software , per Spectre oltre alla patch software serve anche una nuova versione del firmware BIOS per il vostro pc, per comodità vi riporto sotto l’elenco (in ordine alfabetico) dei principali produttori di pc con il riferimento a queste vulnerabilità ed i links ai vari bios rilasciati dal produttore (molti ci stanno ancora lavorando, quindi presumo che troverete i bios aggiornati solo nelle prossime settimane) :

ACER

https://it.answers.acer.com/app/answers/detail/a_id/53111

ASUS

https://www.asus.com/News/YQ3Cr4OYKdZTwnQK

FUJITSU

https://www.fujitsu.com/global/support/products/software/security/products-f/jvn-93823979e.html

HP

https://support.hp.com/it-it/document/c05869091

LENOVO

https://support.lenovo.com/it/it/solutions/len-18282

TOSHIBA

https://support.toshiba.com/support/viewContentDetail?contentId=4015952

La strada per avere una protezione effettiva completa sembra ancora (ad oggi) abbastanza lunga…. almeno in ambiente Windows, su Linux e Apple sembra che le cose vadano molto meglio in quanto con l’aggiornamento del kernel dei sistemi operativi è possibile agire direttamente anche sul microcode del processore (che viene caricato in memoria e modificato al volo), anche se per stare tranquilli al 100% meglio applicare l’aggiornamento del bios anche sulle macchine Linux quando possibile.

Per riassumere la situazione attuale di protezione da Spectre e Meltdown degli altri più diffusi sistemi operativi oltre a Windows ad oggi è questa :

ANDROID

Verificate che sul vostro device sia presente l’aggiornamento di sicurezza Android del 5 gennaio 2018 o che il produttore del vostre device abbia rilasciato un aggiornamento firmware del device dopo quella data,

APPLE iOS (iphone, ipad)

Aggiornate il vostro device a iOS 11.2 o successiva e siete protetti.

APPLE MAC OS (desktop, notebook)

Aggiornate il vostro computer a Mac OS 10.13.2 o successiva e siete protetti.

LINUX

Scaricate questo script dal terminale con il comando :

wget https://raw.githubusercontent.com/speed47/spectre-meltdown-checker/master/spectre-meltdown-checker.sh

ed eseguitelo col comando :

sudo sh spectre-meltdown-checker.sh

per capire se la vostra distribuzione Linux è già stata corretta o no.